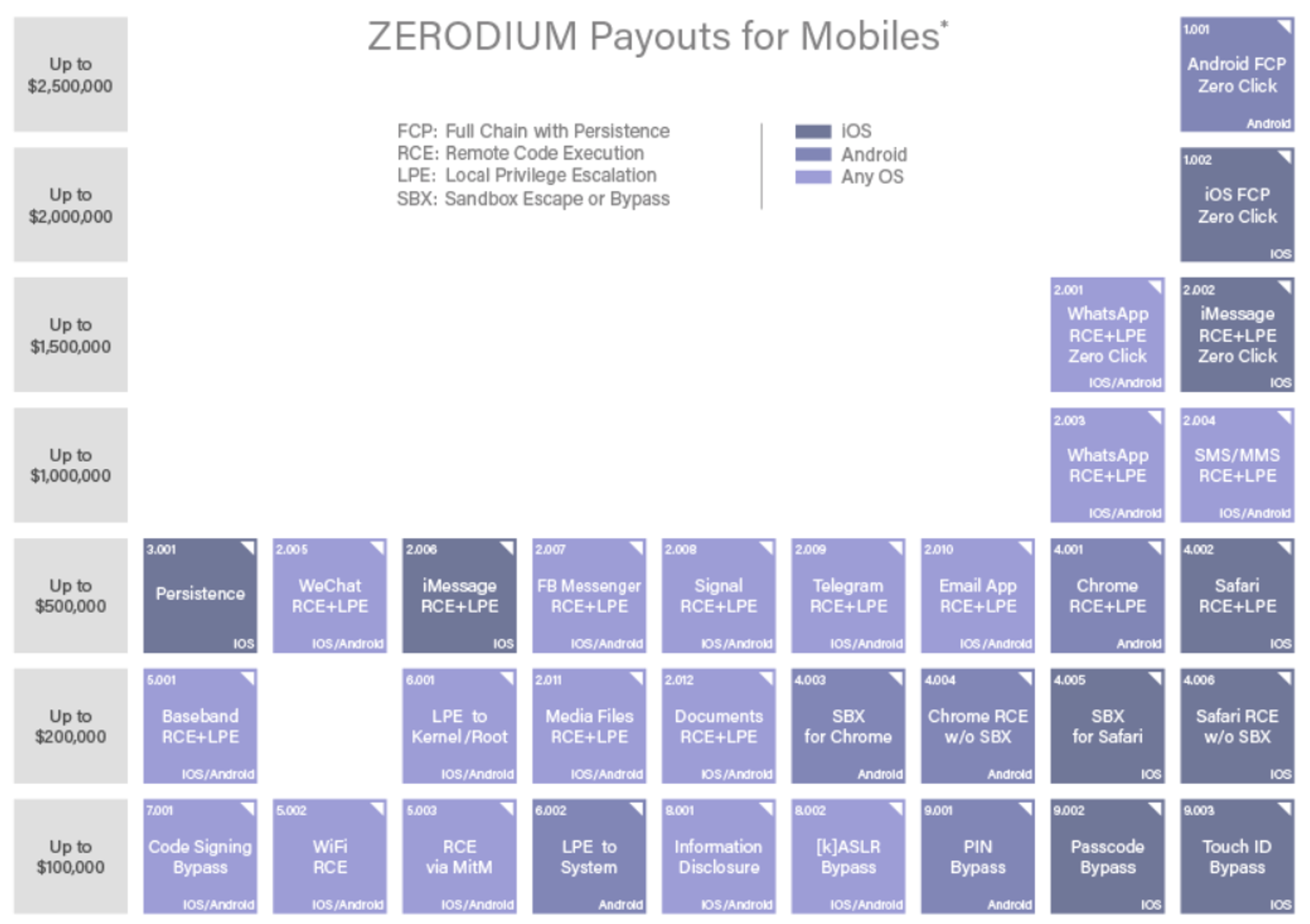

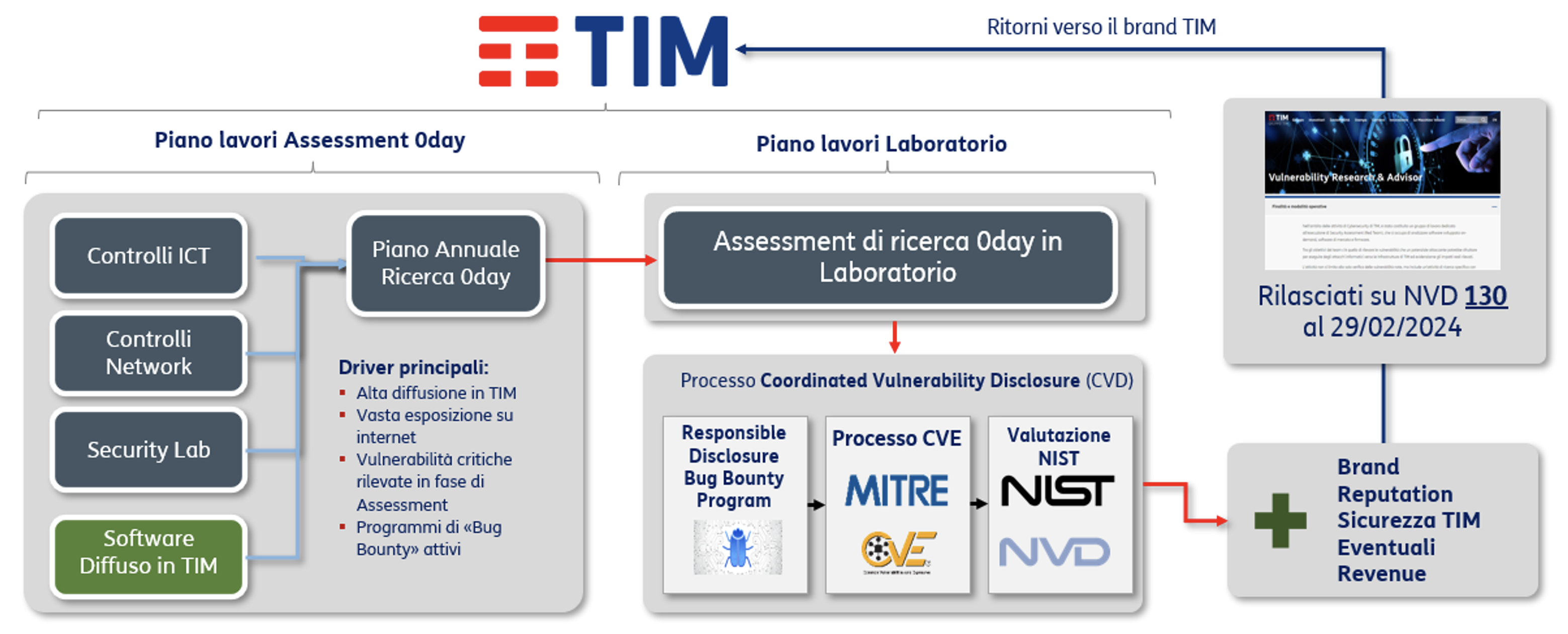

Per vulnerabilità zeroday si intendono i bug di sicurezza di un prodotto non ancora conosciuti dal vendor, per i quali non è disponibile una patch correttiva. Oggi rappresentano uno dei rischi maggiori per la sicurezza informatica delle aziende e degli stati. Gli zeroday sono considerati dai cybercriminali e dalle entità governative delle risorse preziose, che consentono attraverso il loro sfruttamento di rubare dati, praticare attività di sorveglianza o spionaggio, oppure distruggere infrastrutture critiche. In questo articolo andremo ad analizzare queste “armi cibernetiche” andando ad esplorare cosa sono, i mercati che alimentano, il processo di divulgazione responsabile e le attività di ricerca che vengono svolte in TIM.