Come abbiamo visto, le tecniche di difesa tradizionali, seppur sofisticate, non riescono a proteggere completamente le vittime dagli attacchi di phishing. Per questo motivo l’attenzione, inizialmente rivolta allo sviluppo di difese tecniche contro il phishing, si è gradualmente spostata verso la comprensione degli elementi psicologici che contribuiscono al successo di tali attacchi. In letteratura vari studi hanno analizzato l’importanza dei principi di persuasione utilizzati dai phisher per sfruttare le vulnerabilità cognitive, e la correlazione tra queste vulnerabilità e l’efficacia del phishing. Secondo alcuni studi [2][3] i cinque grandi tratti (Big Five) della personalità, vale a dire apertura mentale, coscienziosità, estroversione, empatia e stabilità emotiva, sono legati alla suscettibilità al phishing, e fattori come le conoscenze informatiche e la consapevolezza delle pratiche web sicure (HTTPS, certificati), consentono all’individuo di identificare più facilmente i tentativi di phishing. Tali conoscenze non forniscono mai una difesa perfetta dal phishing poiché noi tutti abbiamo delle vulnerabilità che potrebbero essere sfruttate, specie in un momento di distrazione, per sferrare un attacco di phishing efficace. Risulta chiaro che l’elaborazione cognitiva delle e-mail da parte degli utenti influenza in modo significativo la loro suscettibilità agli attacchi di phishing e che le vulnerabilità umane sono spesso l’anello più debole della sicurezza informatica. Recentemente l’Intelligence Advanced Research Projects Agency (IARPA) degli Stati Uniti d’America ha lanciato ReSCIND, un programma che sfrutta la psicologia dei criminali informatici per contrastare gli attacchi. Si propone di integrare misure di sicurezza con la cyber-psicologia, creando nuove tecnologie di difesa informatica. Il programma mira a identificare le vulnerabilità cognitive degli aggressori, sviluppare difese basate sulla psicologia informatica e fornire algoritmi per adattare le decisioni in base al comportamento osservato. Quest’approccio innovativo punta a una difesa più efficace e di avanguardia, ponendo al centro il fattore umano come principale punto debole in operazioni di attacco e di difesa.

Vulnerabilità cognitive e principi di persuasione

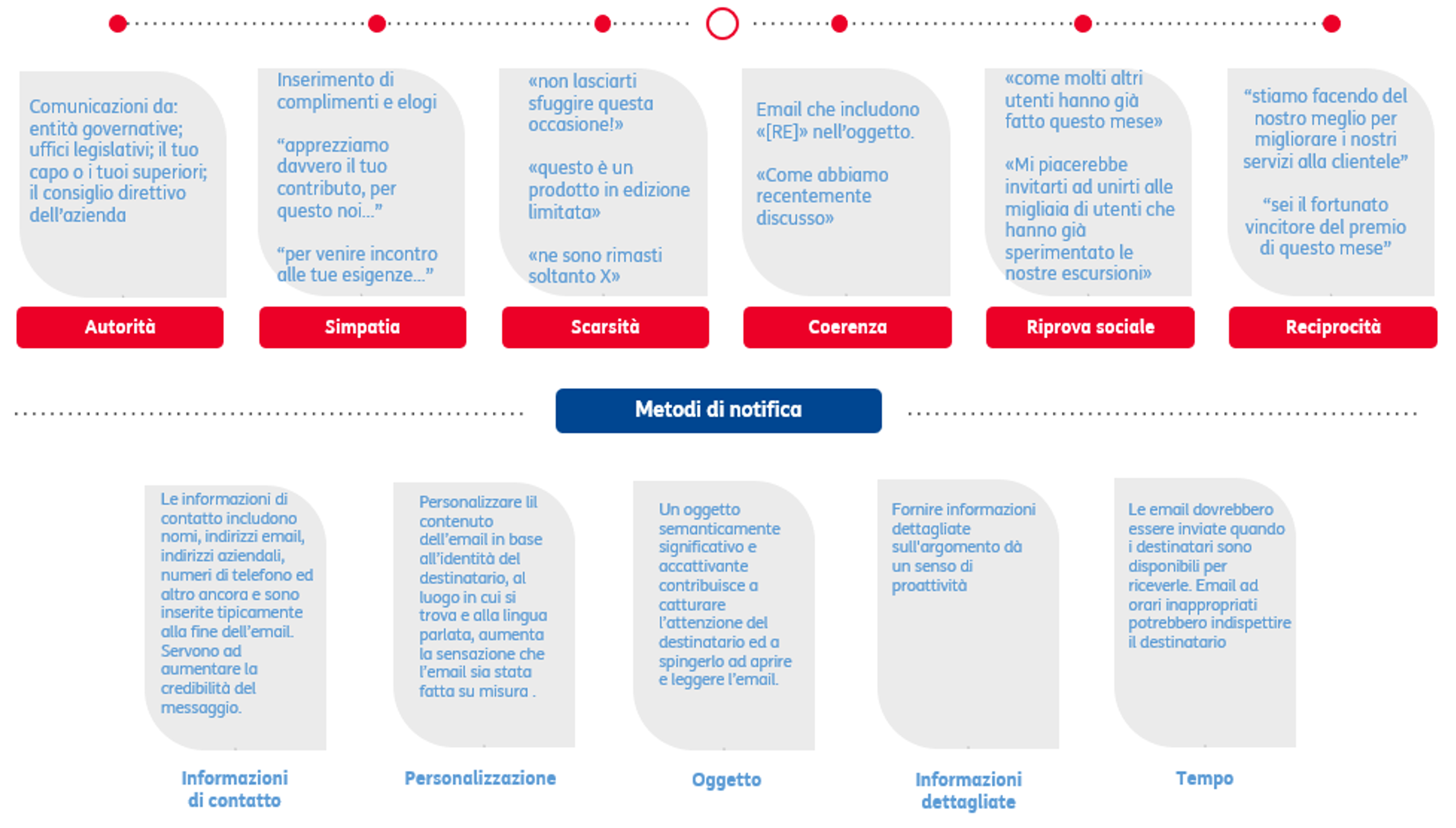

Data l’importanza del fattore psicologico, le e-mail di phishing vengono spesso costruite includendo i cosiddetti attacchi cognitivi: porzioni di frasi utilizzate per esercitare un determinato principio di persuasione sulla vittima. I principi della persuasione sono stati introdotti per la prima volta da Robert Cialdini ne “The psychology of persuasion” nel 1984 e si riferiscono a trucchi psicologici appositamente ideati per sfruttare specifiche vulnerabilità cognitive della vittima quali:

- Autorità: tendenza a obbedire a persone in posizione autorevoli, spinta dalla possibilità di incorrere in una punizione se non ci si attiene alle richieste dei superiori;

- Simpatia: Tendenza a dire “sì” alle richieste delle persone che l’individuo conosce e che gli piacciono;

- Scarsità: tendenza ad assegnare maggior valore a oggetti e opportunità quando la loro disponibilità è limitata, per paura di sprecare l’opportunità o di pentirsene successivamente;

- Coerenza: tendenza a comportarsi in modo coerente con le decisioni e i comportamenti passati;

- Riprova sociale: propensione a etichettare un comportamento come corretto in base al fatto che altri lo mettono in atto;

- Reciprocità: desiderio di ricambiare gli altri quando si riceve un favore.

L’efficacia di questi attacchi cognitivi è fortemente influenzata dal posizionamento all’interno dell’e-mail e dall’utilizzo dei “metodi di notifica”. Questi rappresentano un insieme di pratiche che possono essere adoperate per migliorare l’efficacia dell’attacco. Secondo alcuni studi [4], determinati metodi di notifica sono più adatti a veicolare specifici attacchi cognitivi, secondo il seguente schema:

- Informazioni di contatto - Autorità;

- Personalizzazione - Simpatia;

- Oggetto - Scarsità;

- Oggetto - Coerenza.

Per degli esempi di applicazione dei principi di persuasione e la descrizione dei metodi di notifica, si rimanda alla Fig.2.